Spear ფიშინგის განმარტება | რა არის Spear Phishing?

სარჩევი

რით განსხვავდება Spear Phishing ფიშინგისგან?

როგორ მუშაობს Spear Phishing შეტევა?

ყველამ უნდა დააკვირდეს შუბის ფიშინგ შეტევებს. ზოგიერთი კატეგორიის ადამიანები უფრო სავარაუდოა თავს დაესხნენ ვიდრე სხვები. ადამიანები, რომლებსაც აქვთ მაღალი დონის სამუშაოები ისეთ ინდუსტრიებში, როგორიცაა ჯანდაცვა, ფინანსები, განათლება ან მთავრობა, უფრო დიდი რისკის ქვეშ არიან.. წარმატებულმა შუბის ფიშინგმა შეტევამ რომელიმე ამ ინდუსტრიაზე შეიძლება გამოიწვიოს:

- მონაცემთა დარღვევა

- დიდი გამოსასყიდის გადახდა

- ეროვნული უსაფრთხოების საფრთხეები

- რეპუტაციის დაკარგვა

- სამართლებრივი შედეგები

თქვენ არ შეგიძლიათ თავიდან აიცილოთ ფიშინგული ელ.ფოსტის მიღება. მაშინაც კი, თუ თქვენ იყენებთ ელ.ფოსტის ფილტრს, გარკვეული სპირფიშინგ შეტევები მოხდება.

საუკეთესო გზა, რომლითაც შეგიძლიათ გაუმკლავდეთ ამას, არის თანამშრომლების სწავლება, თუ როგორ ამოიცნონ გაყალბებული ელ.წერილები.

როგორ შეგიძლიათ თავიდან აიცილოთ Spear Phishing შეტევები?

- მოერიდეთ თქვენს შესახებ ძალიან ბევრი ინფორმაციის განთავსებას სოციალურ მედიაში. ეს არის კიბერდანაშაულის ერთ-ერთი პირველი გაჩერება, რომელიც თევზაობს თქვენს შესახებ ინფორმაციის მისაღებად.

- დარწმუნდით, რომ თქვენს მიერ გამოყენებული ჰოსტინგის სერვისს აქვს ელ.ფოსტის უსაფრთხოება და სპამისგან დაცვა. ეს არის თავდაცვის პირველი ხაზი კიბერდანაშაულისგან.

- არ დააწკაპუნოთ ბმულებზე ან ფაილის დანართებზე, სანამ არ დარწმუნდებით ელფოსტის წყაროში.

- ფრთხილად იყავით არასასურველი ელფოსტის ან ელ.ფოსტის მიმართ გადაუდებელი მოთხოვნით. შეეცადეთ გადაამოწმოთ ასეთი მოთხოვნა კომუნიკაციის სხვა საშუალებით. დაურეკეთ საეჭვო პირს სატელეფონო ზარი, ტექსტი ან ისაუბრეთ პირისპირ.

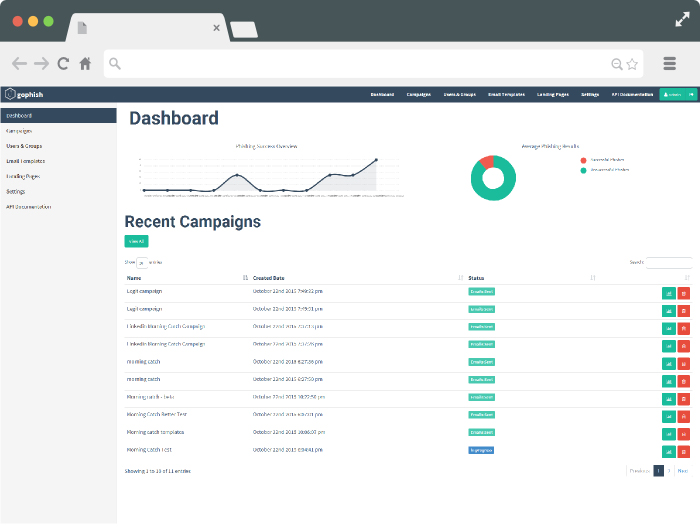

შუბის ფიშინგის სიმულაცია შესანიშნავი ინსტრუმენტია თანამშრომლებისთვის კიბერკრიმინალების ფიშინგის ტაქტიკაზე სიჩქარისთვის. ეს არის ინტერაქტიული სავარჯიშოების სერია, რომელიც შექმნილია იმისთვის, რომ ასწავლოს მომხმარებლებს, როგორ ამოიცნონ ელ.ფოსტის ფიშინგი, რათა თავიდან აიცილონ ან შეატყობინონ მათ. თანამშრომლებს, რომლებიც ექვემდებარებიან შუბის ფიშინგის სიმულაციას, გაცილებით მეტი შანსი აქვთ შეამჩნიონ შუბის ფიშინგის შეტევა და სათანადო რეაგირება მოახდინონ.

როგორ მუშაობს შუბის ფიშინგის სიმულაცია?

- აცნობეთ თანამშრომლებს, რომ ისინი მიიღებენ "ყალბ" ფიშინგ ელ.წერილს.

- გაუგზავნეთ მათ სტატია, რომელიც აღწერს, თუ როგორ უნდა დააფიქსიროთ ფიშინგის ელფოსტა წინასწარ, რათა დარწმუნდეთ, რომ ისინი ინფორმირებული არიან ტესტირებამდე.

- გააგზავნეთ „ყალბი“ ფიშინგის ელფოსტა შემთხვევითი დროით იმ თვის განმავლობაში, როდესაც თქვენ გამოაცხადებთ ფიშინგ ტრენინგს.

- გაზომეთ სტატისტიკა იმის შესახებ, თუ რამდენი თანამშრომელი დაეცა ფიშინგის მცდელობას იმ თანხის წინააღმდეგ, რომელიც არ გააკეთა ან ვინ შეატყობინა ფიშინგის მცდელობას.

- განაგრძეთ ტრენინგი ფიშინგზე ცნობის შესახებ რჩევების გაგზავნით და თვეში ერთხელ თქვენი თანამშრომლების ტესტირებით.

>>>შეგიძლიათ მეტი გაიგოთ სწორი ფიშინგის სიმულატორის პოვნის შესახებ აქ.<<

რატომ მსურს ფიშინგის შეტევის სიმულაცია?

თუ თქვენი ორგანიზაცია მოხვდა შუბის შეტევებით, წარმატებული თავდასხმების სტატისტიკა გამაფრთხილებელი იქნება თქვენთვის.

ფიშინგის შეტევის საშუალო წარმატების მაჩვენებელი არის 50% დაწკაპუნების მაჩვენებელი ფიშინგ ელფოსტაზე.

ეს არის პასუხისმგებლობის ტიპი, რომელიც თქვენს კომპანიას არ სურს.

როდესაც თქვენს სამუშაო ადგილზე ფიშინგს აცნობთ, თქვენ არ იცავთ მხოლოდ თანამშრომლებს ან კომპანიას საკრედიტო ბარათის თაღლითობისგან ან პირადობის მოპარვისგან.

ფიშინგის სიმულაცია დაგეხმარებათ თავიდან აიცილოთ მონაცემების დარღვევა, რაც დაუჯდა თქვენს კომპანიას მილიონობით სასამართლო პროცესებში და მილიონობით მომხმარებლის ნდობას.

თუ გსურთ დაიწყოთ Hailbytes-ის მიერ დამოწმებული GoPhish Phishing Framework-ის უფასო საცდელი ვერსია, შეგიძლიათ დაგვიკავშირდეთ აქ დამატებითი ინფორმაციისთვის ან დაიწყეთ თქვენი უფასო საცდელი ვერსია AWS-ზე დღეს.